第一次fridaHook

写在前面

用的是frida官方文档里面了的一道安卓题,脚本也是

本文只是记录自己第一次使用frida进行hook所踩的坑。

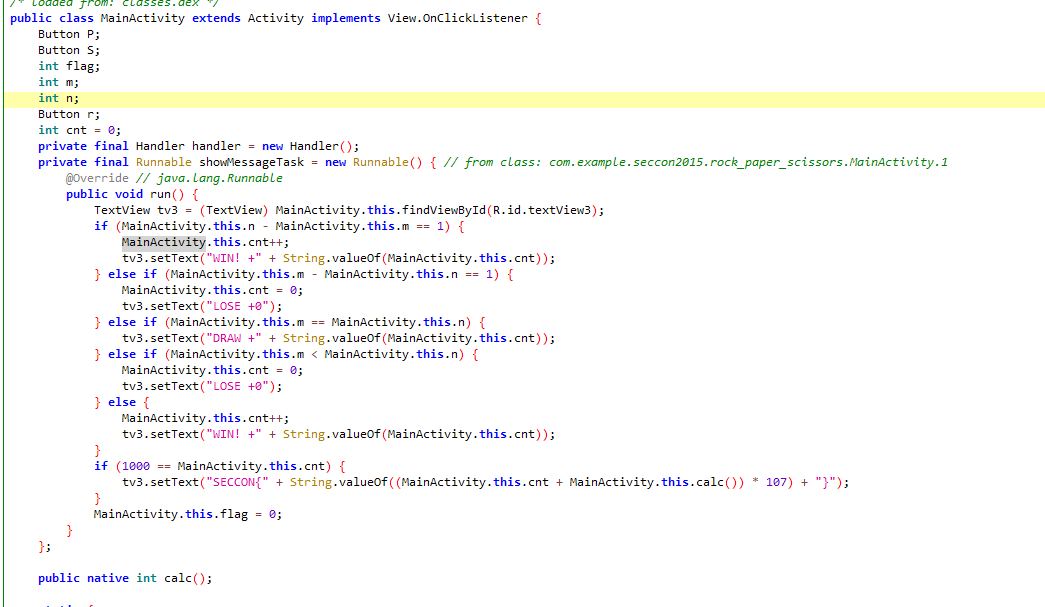

apk分析

逻辑倒是十分明显,你赢1000次就可以得到flag,游戏本体是一个剪刀石头布的游戏。

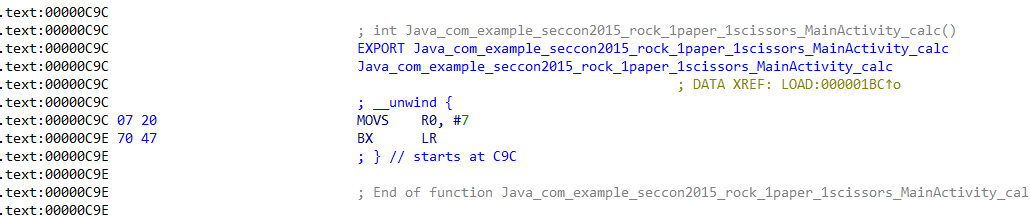

calc方式使用了native,可以查看apk包中的so文件:

只是单纯的返回个7

其实到这flag就有了:

SECCON{(1000 + 7) * 107的结果}

hook

那hook点明白,在包体com.example.seccon2015.rock_paper_scissors中的MainActivity方法中,使用官方的hook.js:

1 | |

使用命令行进行hook:

frida -U -f com.example.seccon2015.rock_paper_scissors -l .\hook.js

踩的坑

1.frida_server启动失败

主要是自己sb,看进程不用ps用ps -ef,这东西记录的太全了,让我以为frida启动成功了

已经是root权限,像着linux那样启动文件:su ./frida-server

笑死,根本启动不了

正常启动就行

如果手机中的frida-server启动了,但还是unable to connect to remote frida-server

用adb forward tcp:27042 tcp:27042转发一下端口,如果还不行,把042全改成043,注意手机每次重新连接都要转发。

如果你是用WIFI来进行hook,hook时候多个参数-H。

2.python脚本执行不成功

不知道为啥官方的脚本会有问题,xman建议是使用命令行